Cheats als Cyberangriff: Mehr als nur unfair

Modifizierte Clients greifen Speicher an, um Sichtlinien, Trefferzonen oder Recoil zu manipulieren. Damit verbunden sind häufig Kernel-Treiber mit weitreichenden Rechten, die Missbrauch und Spionage auf dem gesamten System begünstigen.

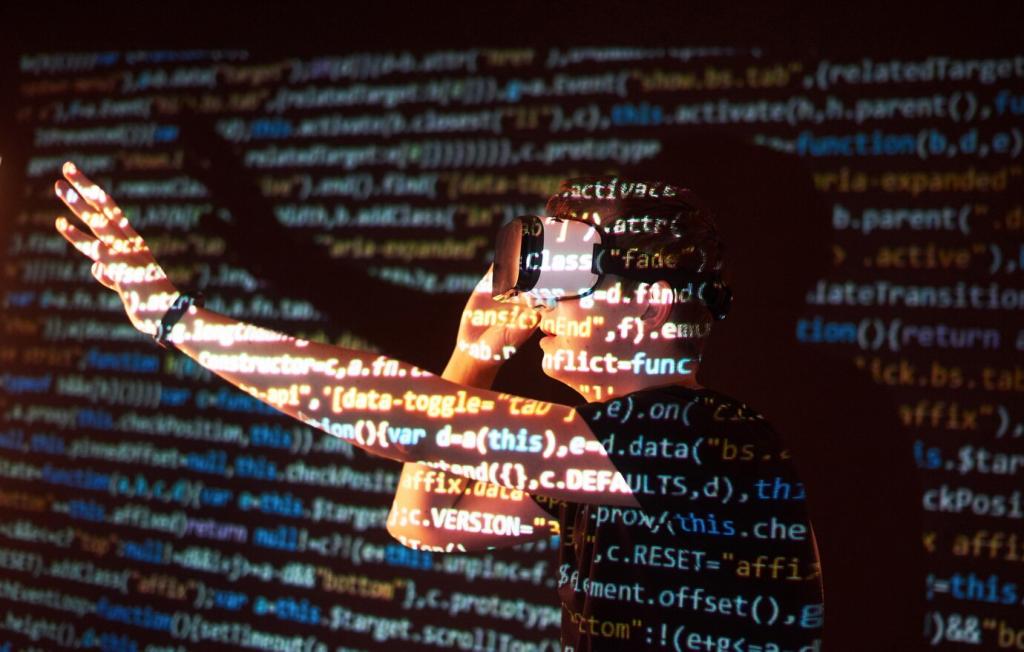

Cheats als Cyberangriff: Mehr als nur unfair

Anti-Cheat-Lösungen erkennen Muster, Signaturen und verdächtige Hooks. Angreifer antworten mit Obfuskation, Hypervisor-Tricks und schnell rotierenden Builds. Transparente Kommunikation und regelmäßige Updates stärken Vertrauen und Wirksamkeit gleichermaßen.